Bittensor网络被黑:揭秘加密世界中的安全薄弱点

-

7月2日,Bittensor的区块链遭受了严重的黑客攻击,由于PyPi包管理器受到攻击,导致损失达到800万美元。

在攻击发生时,验证者们在他们的节点上进行操作,但攻击者比“om”更快地从他们的钱包中窃取资金。

攻击的目标直接指向了黑客的钱包,大约32,000个TAO代币未经授权地转移到了其他地址。

Bittensor的团队立即采取了紧急措施,停止了所有网络操作,并进入了“安全模式”,允许生成区块但禁止任何交易。

这些措施的目的是在调查中保护用户的资产免受进一步损失。

由于此事件,TAO代币的价值迅速下跌了15%,凸显了在区块链世界中风险和市值波动的现实。

根据Bittensor的Telegram消息,用户和质押者都未受到影响,只有验证者、子网和矿工的所有者遭受了损失。

攻击事件的调查

Bittensor最初在其Discord平台上宣布,他们的一些钱包遭到了攻击,并立即停止了链上交易以进行调查和保护。

这次针对Bittensor区块链的攻击类似于一系列高度精密的气功练习。

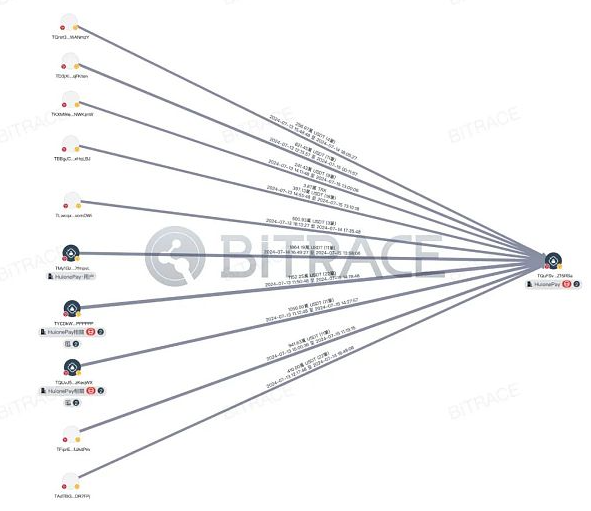

在短短的3小时内,攻击者成功入侵了多个高价值钱包,并窃取了大约32,000个TAO代币。

在Bittensor团队迅速做出应对的同时,加密社区最受欢迎的链上侦探已经介入调查。

攻击的技术细节

不久之后,加密货币侦探ZachXBT确定了资金被转移到的地址:5FbWTraF7jfBe5EvCmSThum85htcrEsCzwuFjG3PukTUQYot。

Zach一直以来都是一名活跃的加密货币侦探,他可能会将此次事件与6月1日的另一起攻击案联系起来,当时一名TAO持有者被盗超过28000个TAO代币,损失高达1120万美元。

攻击的根本原因

Opentensor基金会(OTF)在攻击的第二天发布了事后分析报告,揭示了PyPi包管理器受到攻击的根本原因。

恶意包伪装成合法的Bittensor包,并成功植入到PyPi版本6.12.2中。

这个特洛伊木马包含了用于窃取未加密冷钱包密钥信息的代码。

当用户下载并解密此包时,解密的字节码会被发送到攻击者控制的远程服务器。

这个漏洞影响了在5月22日至5月29日期间下载了Bittensor PyPi包或使用了Bittensor==6.12.2进行操作的用户。

为了应对此次攻击,Bittensor团队迅速将链置于“安全模式”,暂停了所有交易,但仍允许区块生成。

这一迅速的应对措施可能避免了进一步的损失,但也突显了该团队对所谓的去中心化网络保持的中心控制。

OTF立即采取行动来减轻损失,包括从PyPi包管理器中删除恶意的6.12.2版本包,并对Github上的Subtensor和Bittensor代码进行了彻底审查。

他们还与多家交易所合作,追踪攻击者并尽可能地恢复被盗资金。

未来展望

在未来,OTF承诺将增强包验证机制,增加外部审计频率,提高安全标准并加强监控,以防止类似事件的再次发生。

尽管此次事件未对区块链或Subtensor代码造成影响,但它已经引发了对PyPi以及其他加密软件包存储库安全实践的深思。

这次事件与6月1日的另一起盗窃案的时间和模式相似,引发了社区对是否有更广泛的活动针对Bittensor和类似项目的担忧。

结语

Bittensor的黑客攻击事件揭示了加密生态系统中对第三方软件包管理器依赖的严重漏洞。

虽然区块链协议本身可能是安全的,但开发人员用来与其交互的工具可能成为潜在的风险点。

这次事件对于加密社区来说是一个重要的警示,强调了安全审计和严格的安全措施在保护资产和用户安全方面的不可或缺性。

79010

79010